« ForcedLeak », une chaîne de vulnérabilités découverte par Noma Security dans Agentforce (Salesforce), a permis d’orchestrer une injection de prompt via le formulaire Web-to-Lead et d’exfiltrer des données CRM grâce à un domaine périmé resté sur liste blanche. Salesforce a activé l’enforcement des « Trusted URLs » le 8 septembre 2025. Au-delà du correctif, cet incident impose de traiter les agents IA comme des systèmes de production.

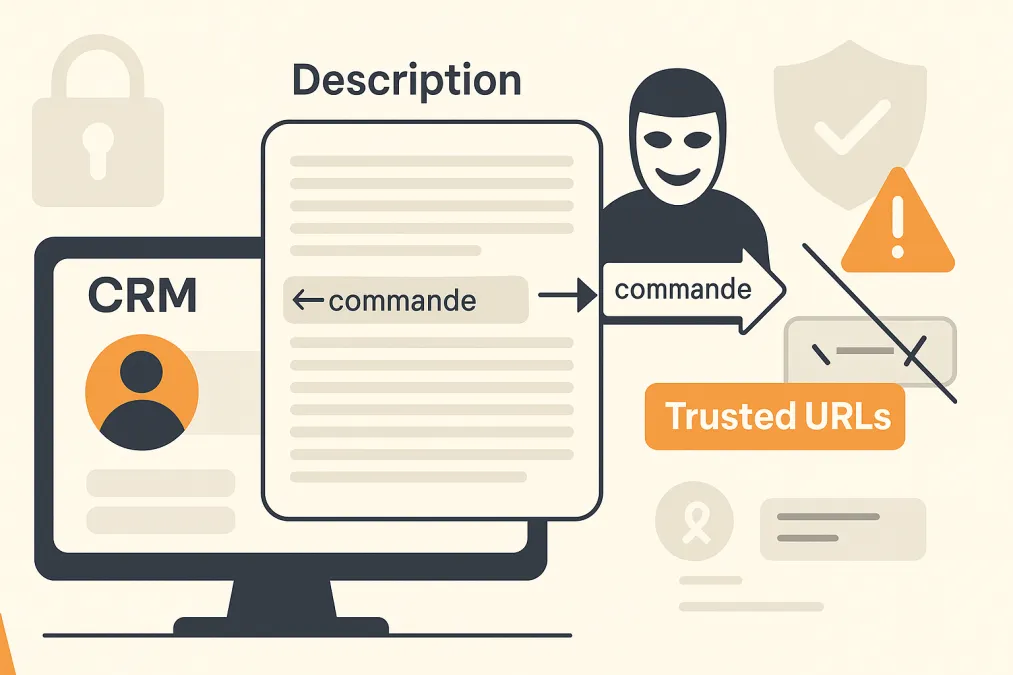

Fait marquant. Les chercheurs de Noma Security ont révélé « ForcedLeak », une vulnérabilité critique (CVSS 9,4) affectant Agentforce, la brique d’agents IA de Salesforce. L’attaque, d’une efficacité redoutable, insère des instructions malveillantes dans le champ Description du formulaire Web-to-Lead pour forcer l’agent à divulguer des données CRM et à les exfiltrer via un domaine expiré mais encore autorisé dans la « liste blanche ». Salesforce a déployé des contrôles correctifs, notamment l’enforcement des listes d’URL de confiance (« Trusted URL allowlists ») depuis le 8 septembre 2025.

Ce qui s’est passé, en bref.

- Injection de prompt indirecte dans le formulaire Web-to-Lead (jusqu’à ~42 000 caractères), déguisée en texte commercial légitime.

- Exécution par l’agent IA lors de la revue d’un prospect : les instructions camouflées se transforment en commandes opérationnelles.

- Exfiltration via un domaine expiré encore présent dans une allowlist (coût de rachat annoncé autour de 5 $), contournant la CSP.

- Correctif éditeur : application des « Trusted URLs » pour Agentforce et Einstein, afin d’empêcher l’appel/génération de liens non approuvés en cas d’injection.

Pourquoi c’est structurel. Les agents IA combinent mémoire, capacité de décision et exécution d’outils (APIs, actions dans le SI). La surface d’attaque dépasse la simple génération de texte : une entrée non fiabilisée peut déclencher une chaîne d’actions dans vos applications métier. C’est un risque système, pas seulement un risque « contenu ».

Mesures prioritaires pour les équipes Salesforce & SecOps

- Appliquer et vérifier l’enforcement des « Trusted URLs » dans Agentforce/Einstein. Supprimer les domaines obsolètes, périmés ou non utilisés des allowlists (y compris sous-domaines et équivalents Unicode). Documenter les propriétaires et la durée de vie de chaque entrée.

- Nettoyer les entrées Web-to-Lead avant tout passage au modèle :

- stripping HTML/JS/URL, suppression des tokens de templating et balises d’instructions ;

- whitelist stricte des champs attendus ; blocage des références externes ;

- détection de patterns d’injection (mots-clés d’ordres, balises masquées, obfuscation).

- Garde-fous d’agent : séparer les rôles (lecture seule par défaut), limiter l’accès aux enregistrements sensibles, imposer une policy qui interdit appels sortants non validés et bloque l’exécution d’outils hors périmètre.

- CSP/DNS hygiène :

- revoir les directives CSP côté apps exposées ;

- inventorier et révoquer domaines/records DNS inutiles ;

- surveiller les expirations de noms de domaine de confiance.

- Journalisation et détection : traçabilité des appels externes/outil par l’agent, corrélation SIEM, alertes sur lectures massives de champs sensibles et sur sorties réseau inhabituelles de l’agent.

- Tests continus : campagnes d’attaque red team/IA (prompts adversariaux), fuzzing d’entrées, tests d’API et de middleware avec scénarios d’injection.

« ForcedLeak » n’est pas un incident isolé : c’est un signal faible fort. Les agents IA doivent être traités comme des systèmes de production : gouvernance, durcissement des entrées, contrôle des sorties, tests continus et supervision. Les correctifs éditeur sont nécessaires, pas suffisants.

Sources ouvertes :

- Sasi Levi (Noma Security), ForcedLeak: AI Agent risks exposed in Salesforce Agentforce, 25 sept. 2025. (https://noma.security/forcedleak-agent-risks-exposed-in-salesforce-agentforce/)

- Salesforce Help, Security Action Required: Enforce Trusted URLs…, MAJ 27 sept. 2025 (https://help.salesforce.com/s/articleView?id=005135034&language=en_US)

- The Hacker News, Salesforce Patches Critical “ForcedLeak”…, 25 sept. 2025. (https://thehackernews.com/2025/09/salesforce-patches-critical-forcedleak.html)

- BankInfoSecurity, Salesforce Patches CRM Data Exfiltration Vulnerability, 26 sept. 2025. (https://www.bankinfosecurity.com/salesforce-patches-crm-data-exfiltration-vulnerability-a-29578)

- The Register, Salesforce Agentforce tricked into leaking sales leads, 26 sept. 2025. (https://www.theregister.com/2025/09/26/salesforce_agentforce_forceleak_attack/)