Blog Cybersécurité

La Cour des comptes alerte sur la faible maturité des clouds ministériels Nubo et Pi, peu utilisés, limités fonctionnellement et insuffisants pour répondre aux enjeux croissants de souveraineté numérique. Elle recommande une stratégie plus cohérente, une définition claire des données sensibles et une convergence des infrastructures souveraines d’État.

Le Shadow IT explose dans les organisations, porté par les SaaS en libre accès et l’IA générative. Derrière cette agilité apparente, les risques sont majeurs : exfiltration de données, non-conformité, perte de maîtrise du SI, multiplication des brèches et dérives contractuelles. L’article décrypte les causes, les impacts, et les leviers de maîtrise à intégrer dans un SMSI moderne (ISO/IEC 27001:2022).

L’adoption massive de l’IA expose les organisations à un ensemble de risques : shadow IT, fuites de données, pratiques non maîtrisées et dépendance croissante aux fournisseurs technologiques. Dans ce contexte, les directions achats doivent jouer un rôle déterminant dans la gouvernance, l’encadrement contractuel et l’évaluation des solutions d’IA. Entre pilotage, conformité, réduction des risques et gestion du changement, les achats deviennent une fonction stratégique pour sécuriser les usages et préparer l’arrivée de l’AI Act.

Le principe de moindre privilège (PoLP) impose de n’accorder à chaque utilisateur que les permissions strictement nécessaires pour exécuter ses tâches. Appliqué à un drive partagé, ce principe limite la surface d’attaque, réduit les risques d’erreur ou de fuite de données, et facilite la conformité (ex. RGPD) ainsi que la traçabilité des accès. En l’absence de cette discipline, l’organisation s’expose à des compromis de comptes, des fuites de données sensibles, des suppressions accidentelles ou malveillantes, voire à des compromissions globales. La mise en œuvre de PoLP passe par la définition de rôles clairs, l’attribution restrictive des droits, des revues régulières des permissions et un contrôle d’accès granulaire.

L’usage non encadré des outils d’intelligence artificielle crée une zone de risque pour les organisations : fuite de données, Shadow IT, biais ou perte de souveraineté numérique. Les directions achats, en lien avec la DSI et la sécurité, doivent devenir un acteur central de la gouvernance de l’IA, en intégrant la maîtrise du risque numérique et contractuel au cœur de leurs processus.

CVE-2025-32463 (CVSS 9.3) affecte Sudo 1.9.14 à 1.9.17 : un utilisateur local peut obtenir root via l’option --chroot et un nsswitch.conf contrôlé. La vulnérabilité est ajoutée au catalogue CISA KEV et des PoC publics existent. Mettez à jour en 1.9.17p1+ et désactivez --chroot, auditez les usages de Sudo et surveillez les chargements de libnss_* anormaux.

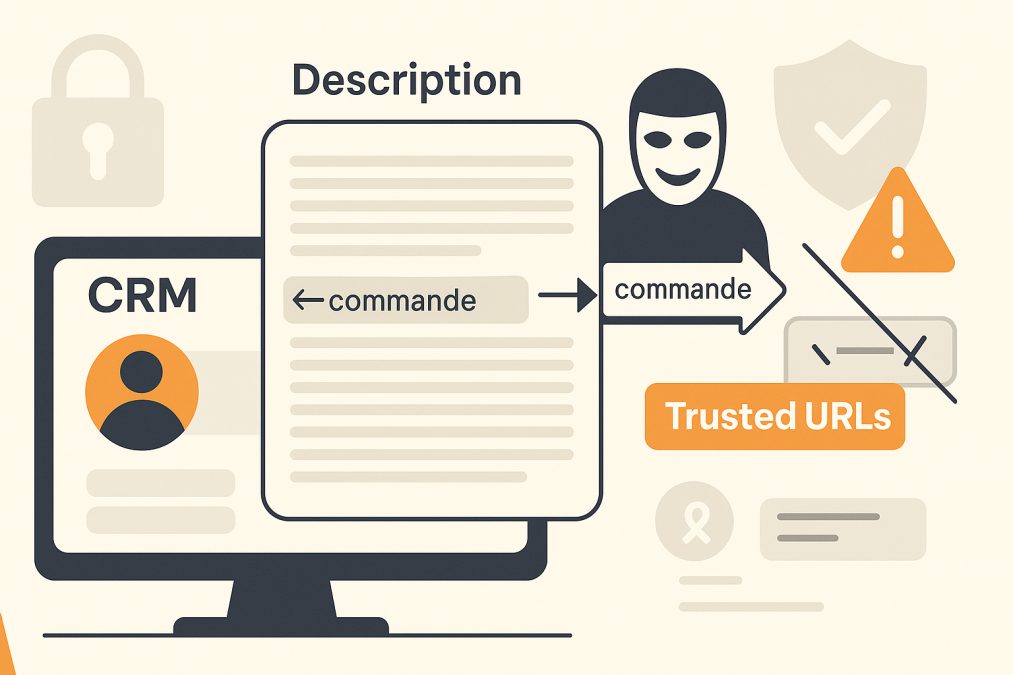

« ForcedLeak », une chaîne de vulnérabilités découverte par Noma Security dans Agentforce (Salesforce), a permis d’orchestrer une injection de prompt via le formulaire Web-to-Lead et d’exfiltrer des données CRM grâce à un domaine périmé resté sur liste blanche. Salesforce a activé l’enforcement des « Trusted URLs » le 8 septembre 2025. Au-delà du correctif, cet incident impose de traiter les agents IA comme des systèmes de production.

En déplacement, votre matériel peut devenir une porte d’entrée vers vos secrets d’affaires. Avant de partir, réduisez les données au strict nécessaire, équipez un poste « dédié », chiffrez et forcez un VPN. Sur place, évitez les réseaux publics, gardez vos appareils sous contrôle et bannissez les périphériques inconnus. Au retour, changez les mots de passe et faites analyser le matériel.

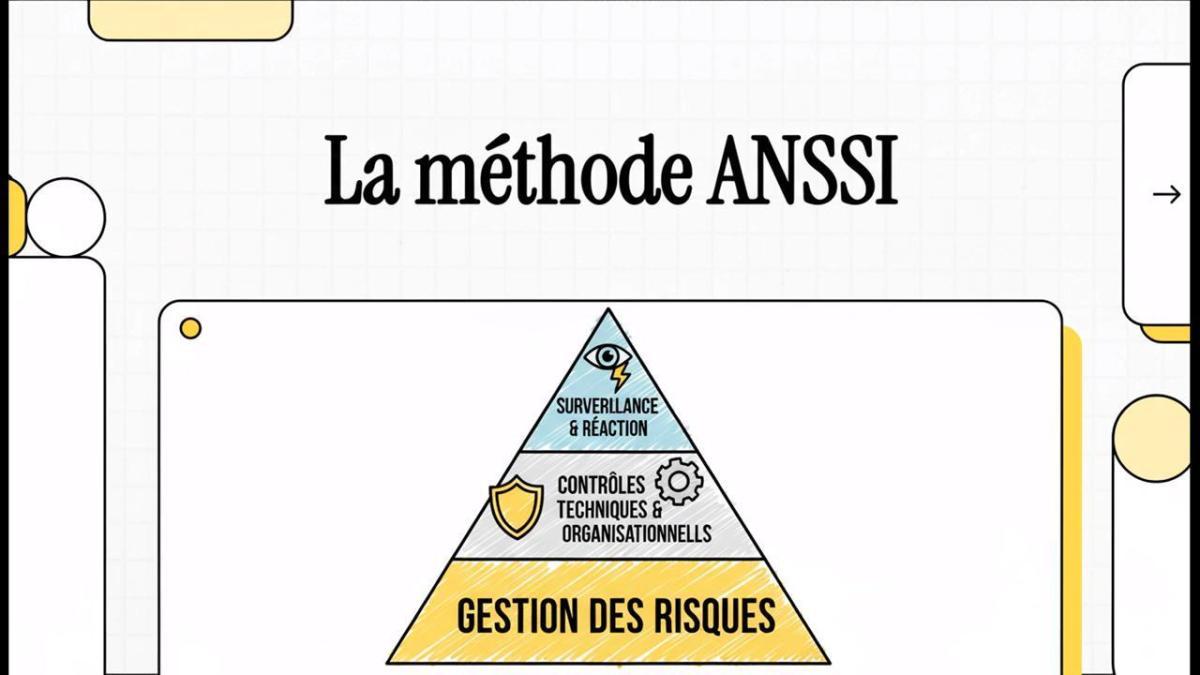

La "méthode ANSSI” renvoie à EBIOS Risk Manager, la méthode officielle d’analyse et de traitement du risque cyber publiée par l’ANSSI et alignée avec ISO/IEC 27001 et ISO/IEC 27005 ; elle se déroule en cinq ateliers (cadrage, identification des sources de menace, scénarios stratégiques, scénarios opérationnels, traitement du risque) pour aboutir à une décision de risque résiduel acceptable par la direction. Le Guide d’hygiène informatique de l’ANSSI est un référentiel opérationnel composé de 42 mesures techniques et organisationnelles considérées comme le niveau minimal de sécurité attendu dans toute organisation (sensibilisation, mises à jour, gestion des accès, sauvegardes, supervision, etc.). Les deux approches sont complémentaires :

- EBIOS RM répond à “quels sont nos risques et quelle sécurité devons-nous exiger ?”,

- Le Guide d’hygiène répond à “quelles mesures concrètes devons-nous déployer immédiatement pour éviter les compromissions les plus courantes ?”.

La plateforme Discord, largement utilisée par les communautés en ligne et les entreprises, a été victime d’une cyberattaque ciblant l’un de ses prestataires de support client. Si l’incident n’a pas compromis l’infrastructure interne du service, il a entraîné la fuite de données sensibles — notamment des pièces d’identité et des fragments d’informations bancaires — d’un nombre limité d’utilisateurs. L’affaire illustre une nouvelle fois la vulnérabilité de la chaîne de sous-traitance dans la cybersécurité.